Blog

Apache Log4j Sicherheitslücke (CVE-2021-44228)

Das BSI hat dazu am Wochenende eine BSI-Cyber-Sicherheitswarnung mit der höchsten Warnstufe 4/4 veröffentlicht.

Kritische Schwachstelle in log4j veröffentlicht (CVE-2021-44228)

Worum geht es?

Es gibt eine häufig eingesetzte Open Source Bibliothek Log4j. Entwickler verwenden die Bibliothek in ihren Java Anwendungen wenn sie Funktionen rund ums Thema Logging benötigen, um z. B. Logdateien beim Zugriff auf eine Webanwendung zu erzeugen. Diese Bibliothek enthält seit Version 2.x eine Funktion „Lookup“. Diese Funktion wertet den Text aus der verarbeitet wird. Erkennt die Funktion eine bestimmte Zeichenfolge im Text interpretiert sie den folgenden Text als „Arbeitsanweisung“.

Die Funktion kann dann sehr einfach angewiesen werden, eine Verbindung zu einer beliebigen IP Adresse aufzubauen, von dort etwas herunterzuladen und auszuführen. Der Angriff ist leider kinderleicht durchzuführen.

Das Apache Log4j Projekt hat die Sicherheitslücke in der Version 2.15 geschlossen. Inzwischen wurde aber bereits die Version Log4j 2.16.0 veröffentlich, in der eine weitere, aber weniger kritische Lücke geschlossen wurde.

IT Systeme die uneingeschränkt auf das Internet zugreifen können und auf denen ein Programm ausgeführt wird, welches die Open Source Bibliothek Log4j verwendet, sind einem sehr hohen Risiko ausgesetzt.

Wenn Ihre Sicherheitsstrategie vorsieht, dass Backendsysteme überhaupt nicht oder aber nur sehr restriktiv auf das Internet zugreifen können, Sie zudem Sicherheitsprodukte einsetzen, die diesen Angriff erkennen, ist unserer Einschätzung nach ein Angriff ziemlich schwierig und nur sehr aufwendig durchzuführen.

Inzwischen findet man zahlreiche sehr gute Artikel zu dem Thema, daher wollen wir hier auch gar nicht tiefer einsteigen, sondern stattdessen einige unserer Meinung nach guter Artikel von Partnern verlinken.

Wie stark ist die eigene Infrastruktur betroffen?

Jetzt geht es also darum, das Risiko für die Infrastruktur einzuschätzen, die betroffenen Anwendungen und Geräte zu identifizieren, zu patchen und Workarounds zu implementieren. Es sollte überprüft werden, ob wirklich auf allen Systemen die Endpoint Protection installiert, deren Schutzfunktionen auch aktiviert sind und dies mit aktuellen Updates der Hersteller versorgt ist. Eine Überprüfung des Regelwerks der Firewalls sollte erfolgen. Man findet immer wieder Regeln mit Vermerken wie „temporär ANY zum Testen“, über die dann doch ein Zugriff möglich wäre.

Unser Team ist seit Samstag zum einen damit beschäftigt gewesen genau zu verstehen wie dieser Exploit funktioniert und zum anderen für alle Anwendungen und Systeme, welche wir und unsere Kunden einsetzen in Erfahrung zu bringen ob diese von dem Log4j CVE betroffen sind.

Eine sehr gute Übersicht, allerdings in englischer Sprache finden Sie hier.

Bei unseren eigenen Nachforschungen haben wir u. a. die folgende Übersicht zusammengetragen (Stand 13.12.2021).

Diese Aufstellung kann Ihnen die eigene Recherche vielleicht etwas erleichtern. Wir haben festgestellt, dass sich die Informationen der Hersteller im Bezug auf die betroffenen Produkte schnell ändern können. Produkte die als sicher klassifiziert wurden, waren dann am nächsten Morgen doch als betroffen gekennzeichnet und umgekehrt.

Alle Angaben hier sind daher ohne Gewähr. Wir empfehlen Ihnen die Webseiten der Hersteller, deren Produkte Sie einsetzten, in der nächsten Zeit regelmäßig nach neuen Informationen abzusuchen.

Folgende Hersteller geben an mit Produkten betroffen zu seien oder sind noch im Vorgang der Prüfung:

- Citrix https://support.citrix.com/article/CTX335705 (wenige Produkte)

- GrayLog https://www.graylog.org/post/graylog-update-for-log4j (Patch)

- Igel Mangement UMS https://kb.igel.com/securitysafety/en/isn-2021-11-ums-log4j-vulnerability-54086712.html

- Okta https://sec.okta.com/articles/2021/12/log4shell

- Paessler https://kb.paessler.com/en/topic/90213-is-prtg-affected-by-cve-2021-44228 (Enterprise Monitoring)

- PaloAlto Networks https://security.paloaltonetworks.com/ (nur Panorama, Patch verfügbar)

- QNAP https://www.qnap.com/en/security-advisory/qsa-21-58

- Ubiquity https://community.ui.com/releases/UniFi-Network-Application-6-5-54/d717f241-48bb-4979-8b10-99db36ddabe1 (Patch verfügbar)

- VMware (vCenter Server) https://www.vmware.com/security/advisories/VMSA-2021-0028.html (Workaround verfügbar)

Hersteller die angeben dass ihre Produkte nicht betroffen seien:

- Aruba (https://support.hpe.com/hpesc/public/docDisplay?docLocale=en_US&docId=a00120086en_us)

- AVM (https://en.avm.de/service/current-security-notifications/)

- Broadcom https://support.broadcom.com/security-advisory/content/security-advisories/Symantec-Security-Advisory-for-Log4j-2-CVE-2021-44228-Vulnerability/SYMSA19793

- CodeTwo https://www.codetwo.com/kb/log4j/

- HP https://support.hpe.com/hpesc/public/docDisplay?docLocale=en_US&docId=a00120086en_us

- Kemp https://support.kemptechnologies.com/hc/en-us/articles/4416430695437-CVE-2021-44228-Log4j2-Exploit

- MailStore https://www.mailstore.com/en/blog/mailstore-affected-by-log4shell/

- Manage Engine (Desktop Central) https://pitstop.manageengine.com/portal/en/community/topic/log4j-security-issue

- Microsoft https://msrc-blog.microsoft.com/2021/12/11/microsofts-response-to-cve-2021-44228-apache-log4j2/

- Sophos https://www.sophos.com/en-us/security-advisories/sophos-sa-20211210-log4j-rce

- Synology https://www.synology.com/en-global/security/advisory

- TeamViewer https://www.teamviewer.com/en/trust-center/security-bulletins/hotfix-log4j2-issue/

- Veeam https://www.veeam.com/kb4254

- WordPress https://wordpress.org/support/topic/cve-2021-44228-log4j-wordpress-affected-or-newspaper

Auf diesen Seiten finden Sie auch oft gute Informationen zu Gegenmaßnahmen, Workarounds und ob Patches verfügbar sind.

Gibt es Online Scanner für den CVE?

Da der Angriff sehr einfach auszuführen ist, könnte man sich mit etwas KnowHow einen eigenen Scanner programmieren.

Sehr interessant finden wir diese Open-Source Projekt Fullhunt auf GitHub, da einem hier das Aufsetzen eines DNS Callback Servers erspart bleibt. Falls wir es zeitlich stemmen können werden wir versuchen, in einem weiteren Blog Post zu zeigen wie man das Tool auf- und einsetzt.

Mit dem Huntress Log4Shell Vulnerability Tester lassen sich Strings im JNDI Syntax erstellen. Diese können Sie dann z. B. einfach in Eingabefeldern ihrer Anwendungen einfügen und absenden.

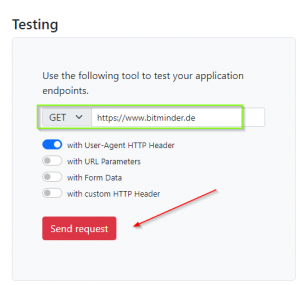

Trend Micro hat einen Online Scanner zur Verfügung gestellt. Mit diesem können Sie, für aus dem Internet erreichbare Systeme Tests durchführen. Im einfachsten Fall in dem Sie eine URL angeben und dann einen Request absenden. Das Tool bietet einige interessante Funktionen. Unter anderem können Sie sich damit Test URLs erstellen, um auch interne Systeme zu überprüfen.